徳島県つるぎ町立半田病院(一般病床:120床)で2021年(令和3年)10月31日に起きたランサムウェア被害。

病院は身代金を払っていないが、データ復旧を依頼された会社が犯罪者集団へ300万円支払い復元キーを入手した(後述)。

データ復旧会社へ支払った金額は7,000万円。

この記事は公開された有識者会議調査報告書をまとめたものである。

報告書の結論は「本事案はベンダーが昨今のセキュリティ事情を考慮せず、現在となっては極めて脆弱なシステムの販売と稼働を優先させたことにあった」。

参考サイト

- コンピュータウイルス感染事案有識者会議調査報告書について つるぎ町立半田病院

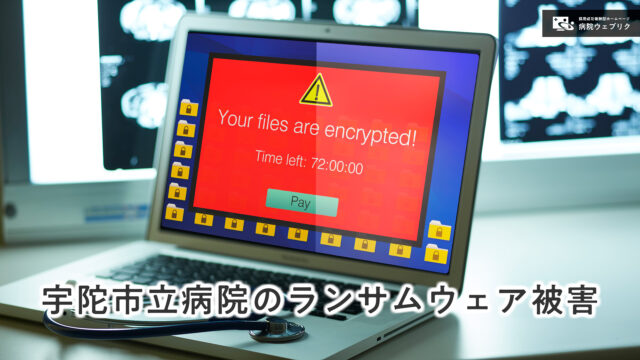

- ランサムウエアとの戦いは、勝てず降りられないゲーム – 須藤泰史・つるぎ町病院事業管理者(つるぎ町立半田病院)に聞く◆Vol.6 | m3.com

説明動画

厚生労働省委託事業のセキュリティポータルサイトで説明動画が公開されています。

インタビュー形式で分かりやすくまとまっています。

再生時間: 16:54

経緯

- 2021年10月31日: ランサムウェアに感染。電子カルテ利用不可。医事サーバーダウン。外来会計出来ない状態。記者会見の実施。

- 2021年11月1日: ネットワークを介さない印刷対応。

- 2021年11月2日: システムベンダー(以下A社)と電子カルテ復旧に向けた協議。

- 2021年11月3日: A社紹介の修復会社(以下B社)にサーバーを送り調査復旧の方針決定。

- 2021年11月4日: ワープロとして端末での診療記録対応

- 2021年11月5日: 端末・サーバーをB社に発送。電子カルテベンダー(以下C社)が来院。

- 2021年11月6日: 端末のウイルススキャンによる感染洗い出し作業の実施。

- 2021年11月8日: B社と協議。VPNを突破された可能性の指摘を受ける。

- 2021年11月10日: 感染の確認されなかった端末を含め全回収。

- 2021年11月12日: ファストフォレンジック(証拠保全)作業開始。

- 2021年11月15日: 小児科の通常診療再開。

- 2021年11月19日: B社からデータ復元可能との報告。

- 2021年11月26日: 現状と診療再開に向けての記者会見実施。

- 2021年11月30日: サーバー3台がB社から返却(発送から25日後)。

- 2021年12月21日: 感染した端末全体の初期化。

- 2021年12月29日: 電子カルテシステムのデータ復元を確認。

- 2022年1月4日: 電子カルテシステム再稼働し通常診療再開(感染から65日後)。

- 2022年2月4日: 有識者会議設置(感染から約3ヶ月後)。

- 2022年3月1日: 有識者会議・調査事務局による現地調査第1回。

- 2022年6月7日: 有識者会議調査報告書の公開。

詳細は上記参考サイトの調査報告書を参照。

感染経路

導入しているVPN(仮想プライベートネットワーク)装置の脆弱性を悪用して侵入の可能性が高い。

(VPN装置の管理者の資格情報がダークウェブで公開されていた)

VPN装置(FortiGate 60E)の開発元はFORTINET社。

脆弱性番号はCVE-2018-13379。

これを悪用するとVPN装置のシステム管理者のID、パスワードを入手でき、インターネットからVPN内に侵入が可能となる。

感染したランサムウェア

ランサムウェア名は「Lockbit2.0」。

2019年9月から攻撃が確認され医療機関や金融機関など大規模な組織への攻撃に使われることが多い。

暗号化はファイル先頭の4KByteだけを暗号化することで高速化を狙っている。

Lockbitは50GBのファイル群を6分弱で暗号化できる。

公開鍵暗号方式を利用しており、秘密鍵を入手しなければ復号化できない。

独自技術で解読可能というレベルではなく、数学的に解読不可(現実的な時間内で)。

セキュリティ課題

攻撃者がVPNに接続しただけでは感染させることはできない。

病院内ネットワークに接続されたコンピュータにログインする必要がある。

半田病院では下記のようなセキュリティ設定のため、1つのPCにログインすれば全PCにアクセス可能な状態であった。

運用ポリシー

- 5桁の短いパスワード。

- ロックアウト(複数回失敗でアカウントをロック)設定をしていない。

- ドメインユーザーが管理者グループに所属(感染と同時にマルウェアが管理者権限を持つ)。

- USBメモリの運用ポリシーがない。

- ベンダーとの契約書に脆弱性情報の通知に関する記述がない。

PC機器

- サポート切れのWindows7の利用。

- Windowsアップデートの未実施。

- ウイルス対策ソフトが未稼働。

- ファイヤーウォールの無効化。

- Windows Defenderの無効化。

- サポート切れのActiveXの利用。

サーバーおよびネットワーク機器

- VPN装置の致命的な脆弱性を放置。

- VPN装置のIDとパスワードが漏洩し公開されているにも関わらず放置。

- VPN装置へのアクセス制限なし。

- サーバーのファイヤーウォール無効化。

- サーバー間の通信が暗号化されていない。

セキュリティ設定が低い理由

- 電子カルテシステムは古いInternet Explorer7(IE7) + ActiveXを前提に設計。

- VPN装置はインターネットから外部接続できるにも関わらず、その脅威に対する意識がない(「閉鎖ネットワークだから大丈夫」=閉域網神話)。

- サーバーおよび端末が病院内の立ち入りが制限されるエリアに設置されているため、院内ネットワークの脅威を評価していない。

ベンダーの責任と契約

電子カルテベンダーC社はインフラの提供および設定はシステムベンダーA社が担当と主張。

システムベンダーA社はシステム全体の構築は電子カルテベンダーC社が担当と主張。

契約形態は

- 「アプリケーション」は病院とC社との契約

- 「ハードウェア・OS 等のインフラの提供および設定」は病院とA社との契約

となっている。

VPN装置を利用しリモートメンテナンスをするのはC社。

インフラの提供および設定は、C社の指示の下A社がを実施しているため、報告書では電子カルテベンダーC社の対応を非難する論調。

A社の知識不足と保守調整不足も指摘している。

病院の対応評価

評価されている点

- 地震災害用に定めていた事業継続計画(BCP)を発動し、発生当初から災害級の取り扱いでインシデント対応にあたった。

- 迅速に徳島県警察本部に相談し、関係するベンターや公的機関にも連絡や連携を行った。

- 最初に病院事業継続のための基本方針を定めた。

- インシデント発生当日に記者会見を行い、病院としての説明や現状を迅速に公表。

- 国内外を含み新聞やテレビ、専門誌などからの取材にはできる限り対応。

- 他病院や事業所が同様の被害にあわないよう、積極的に情報公開と提供。

組織的な課題

- 少しパソコンに詳しい庶務係がIT担当。

- 公立病院の経営状況から予算確保の難しさ。

- 医療業界も含めた閉域網神話の浸透。

- サイバー攻撃リスクの欠如。

- 知識がないためセキュリティ対策を具体的な業務に落とし込めない。

身代金を払ったのか?

結論からいうと、調査を依頼された修復会社B社が300万円を払い犯罪者集団から秘密鍵を入手したと思われる。

病院がB社に支払った金額は7,000万円。

今回マルウェアが暗号化した方式は独自技術で解読可能というレベルではなく、秘密鍵を入手しない限り数学的に解読不可。

修復会社B社は「独自技術で解読した」と言っているらしいが、ファイルごとに違う暗号鍵をマスターの秘密鍵なしで解読することは不可能と断言できる。

(この記事を監修したのは国家資格「情報処理安全確保支援士」合格者)

下記記事が論理的にまとまっていて分かりやすい。