大阪急性期・総合医療センター(病床数:865床)で2022年(令和4年)10月31日に起きたランサムウェア被害。

給食事業者(社会医療法人 生長会 ベルキッチン)を経由したサプライチェーン攻撃。

徳島県つるぎ町立半田病院と同じVPN装置の脆弱性を悪用され侵入(半田病院の調査報告書は2022年6月に公開済み)。

電子カルテシステムが完全に復旧するまで2ヶ月強。

被害額は、調査・復旧費用で数億円以上、診療制限などの逸失利益は数十億円以上にのぼる。

本事故に起因した死者が出なかった。

本記事は参考サイトの調査報告書をまとめたもの。

参考サイト

経緯

- 2022年10月31日: 電子カルテ利用不可。ランサムノート(身代金要求文書)と暗号化の事実を確認。BCPに基づき紙カルテの運用開始。記者会見の実施。

- 2022年11月1日: 電話回線がパンク状態。

- 2022年11月3日: 専門家チームが調査。侵入経路を給食センターからと断定。

- 2022年11月4日: 近隣の病院94ヶ所宛に支援要請をFAX。予定手術の一部再開。

- 2022年11月7日: 電話発信用に10回線追加。二度目の記者会見。

- 2022年11月9日: オフラインバックアップデータから電子カルテ参照可能に(参照のみ)。

- 2022年11月10日: 厚生労働省から全医療機関へ注意喚起の通達。医療分野のサイバーセキュリティ対策について|厚生労働省

- 2022年11月22日: 全端末(2,200台)初期化開始。

- 2022年12月12日: 基幹システム(電子カルテシステム、オーダーリング、医事会計等)を再稼働。

- 2022年12月22日: 全端末(2,200台)初期化完了。

- 2023年1月10日: 部門システムを再稼働。

- 2023年1月11日: 通常診療開始(感染から72日後)

初動対応で連絡した関係各所

- 大阪府立病院機構本部

- 大阪府健康医療部

- 大阪府住吉警察署

- 内閣サイバーセキュリティセンター(NISC)

- 厚生労働省医政局

- 大阪市保健所

厚生労働省医政局に報告を行った際に、初動対応支援の専門家チーム派遣の提案があった。

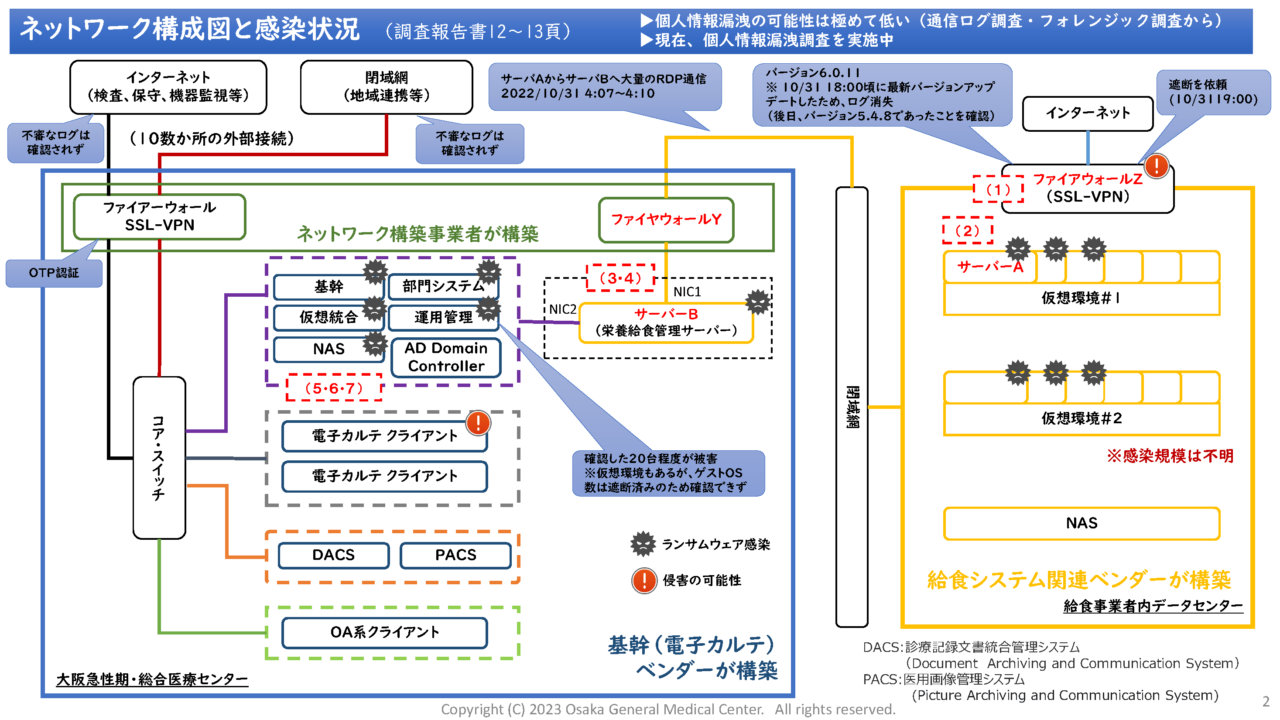

感染経路

攻撃者XがVPN装置の脆弱性(CVE-2018-13379)を悪用し給食事業者内データセンター(給食センター)に侵入。

データセンターを探索。

ID・パスワードが脆弱だったため病院のサーバー認証情報を窃取。

給食事業者内データセンターからRDP通信(リモートデスクトップ通信)を用い、病院内の栄養給食管理サーバーに侵入。

栄養給食管理サーバーと他のサーバーのID・パスワードが共通だったため、病院内の各サーバーへ侵入。

ウイルスソフトをアンインストールし、ランサムウェアをインストール。

後日、給食事業者内データセンターからのRDP通信は業務で使用しておらず不要であったことが判明。

診療記録文書統合管理システム(DACS)や医用画像管理システム(PACS)が運よくランサムウェア感染を免れていた。

そのため、障害発生翌日の11月1日からDACSを活用し、予定手術の再開や診療情報提供書の作成などの対応ができた。

半田病院との違い

- 人による侵入。

- サプライチェーン経由で侵入。

- バックアップデータが無事。

半田病院と同じこと

- VPN装置の同じ脆弱性を放置し侵入される。

- 閉域網神話によりセキュリティリスクの欠如。

- ベンダーとの保守範囲、管理範囲が曖昧。

感染したランサムウェア

ランサムウェア名はPhobosの亜種「Elbie」。

Phobosは設計がシンプルなため、犯罪者集団の間で人気がある。

参考サイト: Phobos ランサムウェアは恐るるに足らず

政府からの注意喚起

2022年11月10日(事案発生の10日後)に厚生労働省から自治体を通じて医療機関等へ注意喚起が行われた。

医療機関等におけるサイバーセキュリティ対策の強化について(注意喚起)

主な内容

- パスワードを複雑なものに変更し、使い回しをしない。

- VPN装置を含む機器に最新のセキュリティパッチを適用する。

- メールの添付ファイルを不用意に開かない。

- 通信の監視・分析やアクセスコントロールを再点検する。

- サイバー攻撃を受け、システムに重大な障害が発生したことを想定した事業継続計画が策定する。

- データのバックアップの実施及び復旧手順を確認する。

- 金銭の支払い要求に応じない。

病院としての課題と解決に向けて

今回の最大の課題は、医療機関としてセキュリティの重要性を再認識し、医療機関とベンダーの責任分界点を明確にすること。

次に大きい課題は、病院としての情報資産が把握できていないこと。

さらに、インシデント対応体制の不備も解決すべき課題。

記載されている管理不備一覧。

- サプライチェーンのVPN機器の脆弱性が放置。

- リモートデスクトップ通信(RDP)接続が常時接続。

- Windowsユーザーすべて管理者であり、パスワードがサーバー、端末毎にすべて共通。

- アカウントロックアウトの設定が無く、無制限にログオンを試行可能。

- 電子カルテシステムサーバーにウイルス対策ソフト未設定。

調査委員会としての気付き事項一覧。

- ステークホルダーそれぞれの責任分界点や役割分担が非常に曖昧。

- システムベンダーや医療機器メーカーのセキュリティ意識は、閉域網神話から決して高いものとは言えない。

- 医療系事業者におけるセキュリティ意識及び見識の向上は早急に必要。

- 情報システムに依存している医療においては、大規模システム障害が起こりうる状況にあるという前提で、起きた時を想定した対策が必要。